IoT-Penetrationstests: Einsichten für Kunden

Der Marktforscher Gartner geht davon aus, dass mehr als 65% der Unternehmen (im Jahr 2017 waren es nur 30%) IoT-Lösungen bis 2020 einführen werden. Und die Gesamtzahl der vernetzten Produkte, die weltweit installiert werden, soll die 20-Milliarden-Grenze überschreiten. Die "IoT-isierung" kann das alltägliche Leben von Menschen komfortabler gestalten sowie die Produktivität von Unternehmen durch zahlreiche IoT-Lösungen steigern. Aber Sicherheitsbedrohungen der IoT-Welt lassen diese Vorteile verblassen.

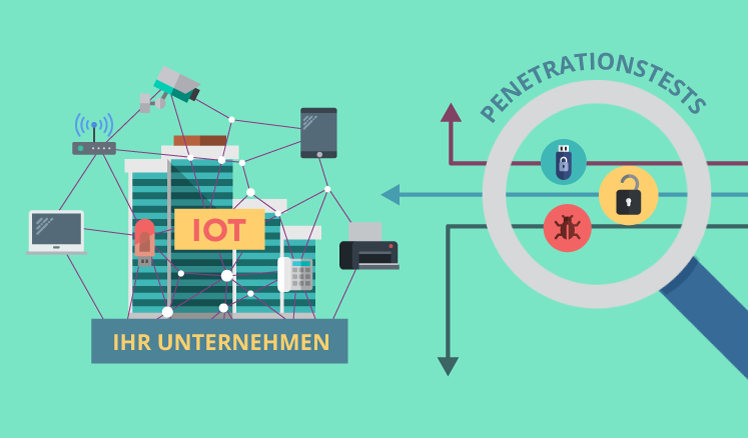

Es gibt mehrere Sicherheitsbedenken rund um das Thema „Internet der Dinge“, die z. B. sich auf den Kontrollverlust bei vernetzten Geräten sowie Verletzungen von Kunden- und Unternehmensdaten beziehen. Mit diesen Bedenken gewinnen IoT-Penetrationstests (auch PenTests genannt) an Bedeutung.

IoT-Sicherheit: Wer ist heute im Dienst?

Ein typisches IoT-System besteht aus vernetzten Komponenten, die in drei Gruppen unterteilt werden können:

- Dinge (intelligente Geräte, die mit Sensoren und Aktoren ausgestattet sind).

- IoT-Gateways.

- Cloud (Cloud-Gateway, Streaming-Daten-Prozessor, Big Data Warehouse, Data Analytics, Maschinelles Lernen, Steuerungsanwendungen und Client-Server-Benutzeranwendungen).

Wer trägt also die Verantwortung für die Sicherheit jeder Komponente? Müssen die Unternehmen, die IoT-Systeme einsetzen, Penetrationstests selbst durchführen? Oder sind diese Lösungen schon genug geschützt? Klären wir das.

Dinge

Die Hersteller von IoT-Geräten sollten die Sicherheit intelligenter Dinge, die mit Sensoren und Aktoren ausgestattet sind, gewährleisten. Diese Unternehmen sollten Sicherheitsanforderungen definieren und einhalten, bewährte Sicherheitsmethoden implementieren und Sicherheitstests durchführen. In der Realität verfügen die Hersteller von IoT-Geräten über eine große Erfahrung in dem Maschinenbau und der Elektrotechnik, sie sorgen auch für die physische Sicherheit. Aber was die Softwaresicherheit angeht, fehlt den Herstellern immer noch das Bewusstsein dafür. Und man kann sie zum Teil auch verstehen. Wenn ein Unternehmen sichere, intelligente Geräte herstellen möchte, muss es IoT-Sicherheitsexperten einstellen und Sicherheitstrainings für seine Mitarbeiter durchführen. Oft kann sich das Budget im Unternehmen solche Ausgaben nicht leisten. Darüber hinaus endet die Sicherheit eines intelligenten Geräts in der Entwicklungs- und Markteinführungsphase nicht. Die Hersteller von IoT-Geräten müssen für die Sicherheit durch regelmäßige Firmware-Updates sorgen, die ebenfalls zusätzliche Kosten verursachen.

Die Hersteller von IoT-Geräten, die die Sicherheit ihrer Produkte vernachlässigen, verursachen damit in vielen Fällen Sicherheitslücken bei IoT-Kunden. Hier sind einige Beweise dafür:

- Ein intelligentes Gerät kann möglicherweise über einen versteckten Account verfügen, in dem der Benutzer das Passwort nicht ändern kann. Das vorgegebene Standard-Passwort ist oft eine "sehr komplexe" Kombination wie hallo123. Obwohl der Account über ein Web-Interface nicht verfügbar ist, können sich Hacker einen Zugriff darauf einfach über Telnet- oder SSH-Protokolle verschaffen.

Beispielsweise hat die Sicherheitsfirma Trustwave Holdings auf eine Hintertür in dem Telnet-Interface von Voice-over-IP-Geräten des chinesischen Hardware-Herstellers DblTek hingewiesen. Diese Hintertür konnte von Angreifern ausgenutzt werden. Und das ist gerade geschehen. Der neue F-Secure-Bericht „Vulnerabilities in Foscam IP Cameras“ zeigt, dass Standard-Anmeldeinformationen in Überwachungskameras des chinesischen Herstellers Foscam, der Gateways von DblTek verwendete, von Hackern ausgenutzt wurden. Die Angreifer konnten Videoaufnahmen betrachten, mit dem integrierten FTP-Server Dateien herunterladen oder hochladen und andere mit einem lokalen Netzwerk vernetzte Geräte kompromittieren.

- Intelligente Geräte stellen für Hacker perfekte Botnetze dar. Solche Geräte sind ständig mit dem Internet verbunden, so dass noch mehr Möglichkeiten für Cyberkriminelle entstehen, Daten und Passwörter zu hacken. Darüber hinaus sind IoT-Geräte hackerfreundlicher als Computer: sie sind immer online und bleiben wegen schlecht entwickelter Update-Mechanismen eine lange Zeit nach der Ausnutzung infiziert. Einer der bekanntesten Fälle war ein DDoS-Angriff 2016, der in den USA und Europa durchgeführt wurde. Die Attacken wurden von kompromittierten Videoaufnahmen und Kameras, die mit Bauteilen der chinesischen Firma Xiong-Mai ausgestattet waren, ausgetragen. Die Angriffe erfolgten über das sogenannte Mirai-Botnetz (in Japanisch heißt Mirai „Zukunft“), das tausende kompromittierte IoT-Geräte weltweit umfasste.

Wenn die oben genannten Hersteller Penetrationstests für intelligente Geräte durchgeführt hätten, hätten die Sicherheitslücken rechtzeitig aufgedeckt und geschlossen werden können.

IoT-Gateways

IoT-Gateways werden auch oft zum Ziel von Hackern. Erstens haben die Gateways eine hohe Verarbeitungsleistung. Komplexere Software mit höherer Leistung enthalten mehr Schwachstellen. Zweitens sind IoT-Gateways Edge Devices. Als Edge- Devices fungieren sie am Rand des Netzwerks und verbinden verschiedene IoT-Geräte mit der Cloud. IoT-Gateways aggregieren die eingehenden Daten und senden relevante Daten zur Cloud. Sie können als Einstiegspunkte von Eindringlingen genutzt werden.

Auch wenn Hersteller von IoT-Gateways für sichere Kommunikationskanäle und eine verschlüsselte Übertragung der IoT-Daten sorgen, sollte Ihr Unternehmen mindestens einmal pro Jahr Penetrationstests planen. Auf diese Weise werden Sie garantieren, dass die gesamte Kommunikation zwischen den Gateways und den Geräten sicher erfolgt.

Cloud

Eigentümer einer Private Cloud tragen die gesamte Verantwortung für die Sicherheit der IoT-Cloud. Das betrifft alle Bestandteile: Cloud-Gateway, Streaming-Daten-Prozessor, Big Data Warehouse, Data Analytics, Maschinelles Lernen, Steuerungsanwendungen und Client-Server Benutzeranwendungen.

Wenn Ihr Unternehmen Eigentümer einer Private Cloud ist, zögern Sie nicht, PenTests durchzuführen, einschließlich DDoS-Tests. Wenn Ihr Unternehmen Kunde bei einem Anbieter der Public Cloud ist, teilen Sie und Ihr Cloud-Anbieter die Verantwortung für die IoT-Cloud-Sicherheit.

Da der Markt für Cloud Services sehr wettbewerbsintensiv ist, bemühen sich Anbieter von Cloud Services, eine starke Sicherheitslage aufrechtzuerhalten, und führen regelmäßige Penetrationstests selbst durch. Aber Sie können nie hundertprozentig sicher sein, ob diese Tests tief genug waren, um möglichst alle Schwachstellen zu identifizieren, die in oben genannten Komponenten verborgen sein können. Um zu gewährleisten, dass die Daten verschlüsselt verarbeitet und gespeichert werden, ist es sicherer, dem Prinzip „Vertrauen ist gut, Kontrolle ist besser“ zu folgen. Erstens kann der Kunde von einem Cloud-Anbieter fordern, das Thema Sicherheit zu priorisieren. Und zweitens sind auch legitime Penetrationstests von Kunden möglich. Zu diesem Zweck können die Kunden auch einen Drittanbieter von Penetrationstest einladen und prüfen, ob ihre Cloud-Anbieter der Sicherheit die nötige Aufmerksamkeit schenken. Aber vor jedem Penetrationstest sollte der ausgewählte Cloud-Anbieter informiert werden, und der gesamte Prozess muss nur in Kooperation mit ihm erfolgen.

Richtige Anbieter von IoT-PenTest identifizieren

Anscheinend sollte Ihr Unternehmen als IoT-Kunde die Sicherheit des gesamten IoT-Ökosystems schützen. Eine der Möglichkeiten, diese Herausforderung zu bewältigen, besteht darin, einen Anbieter von Penetrationstests auszuwählen, der in der Lage ist, Sicherheitslücken in mehreren IoT-Komponenten zu identifizieren und sie zu schließen.

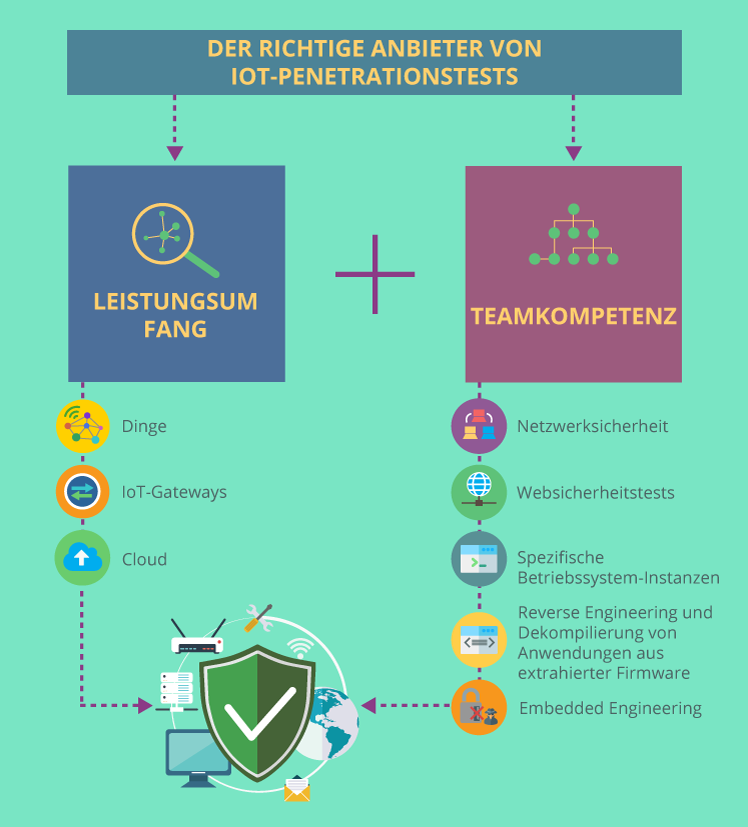

Was macht einen guten Anbieter aus? Es ist der Leistungsumfang und die Kompetenz des Sicherheitsteams. Ein seriöser Anbieter wird jedes Element des IoT-Systems (Dinge, IoT-Gateways und die Cloud) in den Testumfang einbeziehen. Der umfassende Leistungsumfang wiederum erfordert Hintergrundkenntnisse in verschiedenen Branchen der Sicherheitsbewertung (z. B. Schwachstellenanalyse, Penetrationstests für Netzwerke und Anwendungen, Code-Überprüfung). Dabei müssen auch spezifische Sicherheitslücken von intelligenten Geräten beobachtet werden.

Larry Trowell, ein Associate Principal Consultant bei der Synopsys Software Integrity Group, nennt die wichtigsten Bereiche, in denen ein Sicherheitstester gut sein soll, um einen gründlichen IoT-Penetrationstest durchzuführen:

- Cloud-Infrastruktur - die Prinzipien der Cloud-Architektur zu kennen.

- Netzwerksicherheit - festzustellen, welche Protokolle verwendet werden und welche Informationen zu sichern sind.

- Web-Sicherheit - festzustellen, ob Sicherheitslücken mit der webbasierten Konfigurationsschnittstelle von einem eingebetteten Gerät verbunden sind.

- Spezifische Betriebssystem-Instanzen. Obwohl die meisten Geräte auf Linux laufen, funktionieren einige davon auf QNX, VXworks oder Windows Embedded. Es gibt auch Fälle von benutzerdefinierten Betriebssystemen.

- Reverse Engineering und Dekompilierung von Anwendungen aus extrahierter Firmware - festzustellen, ob ein IoT-Gerät, das ohne Betriebssystem läuft, anfällig für Angriffe ist.

- Embedded Engineering - um Backdoor-Schnittstellen zu finden.

Inkompetente Anbieter von IoT-PenTest herausfiltern

Sowohl die US-amerikanischen als auch die europäischen Cyber-Sicherheitsbehörden haben bereits im Jahr 2018 zugegeben, dass eine strenge Regulierung des IoT-Datenschutzes notwendig ist. So werden die Sicherheitsverpflichtungen der Hersteller von IoT-Geräten und auch Cloud-Anbietern auf Bundesebene definiert. Die Verantwortung für die Sicherheit der gesamten IoT-Lösung liegt in Ihren Händen, und die Wahl eines richtigen Anbieters von IoT-Penetrationtests bedeutet, den Kampf gegen Cyberkriminalität bereits halb gewonnen zu haben.